REMEDIATION CYBERATTAQUE

Confiez la remédiation d'une cyberattaque à un spécialiste !

Mise en place d'action curatives suite à une cyberattaque

Vous avez été victime d'une attaque informatique bloquant votre activité professionnelle ? Il est urgent de régir rapidement afin de restaurer l'état de santé votre SI et ainsi débloquer votre activité.

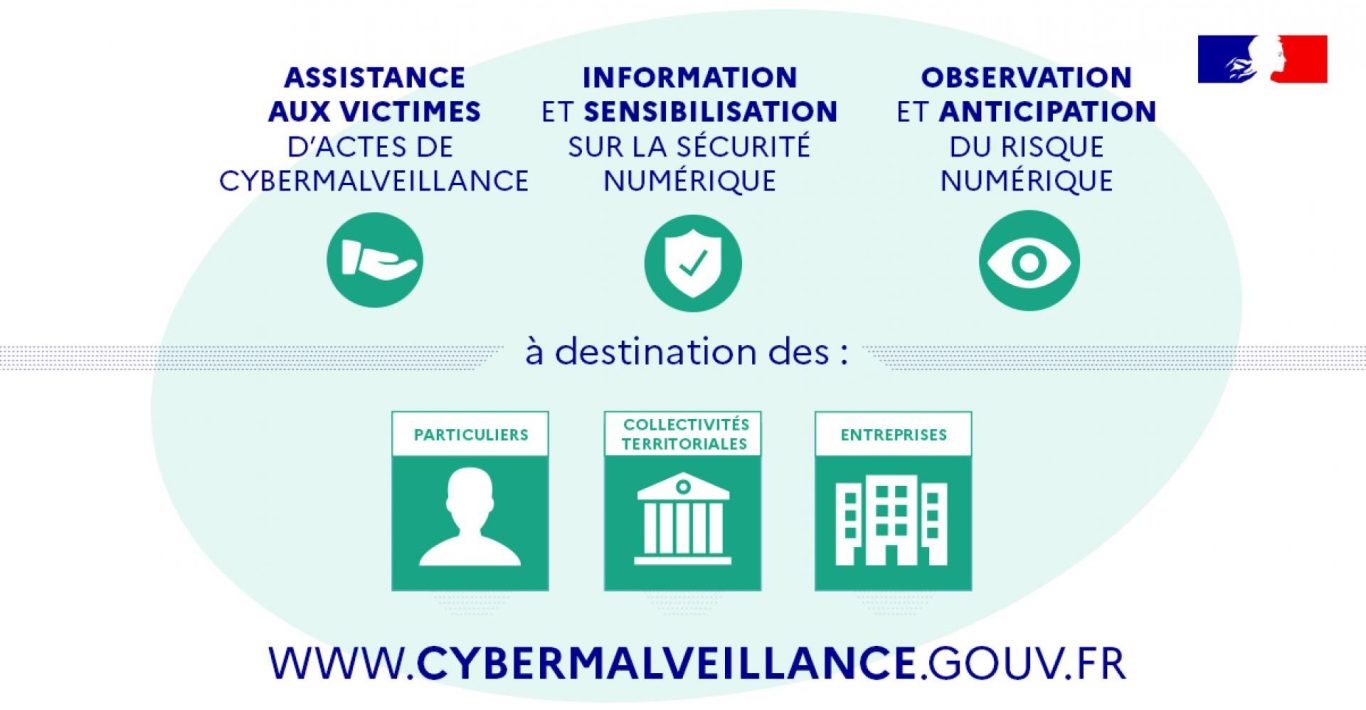

DCE Consulting vous accompagne dans la mise en place d'action de remédiation appropriées et dimensionnées en raison de l'attaque. Nous sommes référencé sur la plateforme www.cybermalveillance.gouv.fr

Dans quel cas est-il nécessaire d'intervenir ?

- Vous avez été victime de phishing (hameçonnage).

- Vous avez été la cible d'un ransomware, malware ou virus.

- Des données ont été récupérées à votre insu et utilisées frauduleusement.

- Vos comptes (mail, réseaux, services etc..) sont utilisés par des tiers de façon illégale.

Pourquoi est-il important de mettre en place des actions de remédiation ?

- Limite les dommages : Agir rapidement permet de limiter la propagation du piratage et de réduire les dommages potentiels aux systèmes et aux données.

- Restaure la confiance : Une réponse rapide démontre l'engagement envers la sécurité des informations, ce qui peut aider à maintenir la confiance des clients, des partenaires et des parties prenantes.

- Prévient les récidives : En identifiant et en corrigeant rapidement les vulnérabilités exploitées, vous réduisez le risque de futures attaques similaires.

- Protège la réputation : Une réponse efficace et transparente peut atténuer les répercussions sur la réputation de l'entreprise.

- Se conforme aux réglementations : Dans de nombreux cas, les réglementations exigent une notification rapide des violations de données et des mesures correctives appropriées.

Méthodologie de remédiation:

- Évaluation initiale : Identifiez la nature et l'étendue de l'incident de sécurité en documentant minutieusement l'état initial des dispositifs concernés, y compris les détails matériels, le contenu du disque ou de la VM, les paramètres de configuration, etc.

- Isolation : Isoler les systèmes compromis pour éviter la propagation de l'attaque.

- Contenir l'incident : Limitez les dommages en arrêtant les processus malveillants et en bloquant les accès non autorisés.

- Identification des failles : Déterminez comment l'attaque a eu lieu et corrigez les vulnérabilités sous-jacentes.

- Planification des actions curatives: Actions à mener pour restaurer une situation normale.

- Journalisation des actions : Chaque action effectuée sur les preuves, y compris la création d'images, l'analyse de données, etc., doit être soigneusement journalisée pour assurer la traçabilité et la transparence du processus d'investigation.

- Surveillance continue : Surveillez les systèmes pour détecter toute activité suspecte et renforcez les mesures de sécurité.

- Communication : Informez les parties prenantes internes et externes de l'incident et des mesures prises pour remédier à la situation.

- Évaluation post-incident : Analysez l'incident pour comprendre ce qui s'est passé et identifiez les leçons à tirer pour améliorer la sécurité à l'avenir.

Actions curatives à mener:

- Imagerie du disque : Cela consiste généralement à créer une copie bit à bit (image) du disque ou de la VM concernée. Cette copie doit être créée à l'aide d'outils spécialisés pour garantir l'intégrité des données d'origine.

- Calcul de la somme de contrôle (hashing) : Après la création de l'image, il est impératif de calculer une somme de contrôle (hash) pour cette image. Cette somme de contrôle peut être utilisée pour vérifier l'intégrité de l'image tout au long de l'investigation.

- Scanner et nettoyez les systèmes : Utilisez des outils de sécurité pour détecter et éliminer les logiciels malveillants et autres menaces.

- Changez les identifiants compromis : Renouvelez les mots de passe et les identifiants des comptes compromis pour éviter une nouvelle exploitation.

- Appliquez des correctifs de sécurité : Mettez à jour les logiciels et les systèmes avec les derniers correctifs de sécurité pour combler les failles connues.

- Restauration : Rétablissez les systèmes affectés à partir de sauvegardes sûres et vérifiez leur intégrité.

- Surveillez les activités suspectes : Mettez en place une surveillance proactive pour détecter les comportements anormaux sur les systèmes.

- Installation de solution de cybersécurité: Antivirus, EDR/XDR, firewall etc...

- Mise en place d'une solution de surveillance: Afin d'avoir une vision en temps réel de l'ensemble de votre SI.

- Formez le personnel : Sensibilisez les employés à la sécurité informatique et aux bonnes pratiques pour réduire les risques d'incidents futurs.

Les actions curatives listées sont modulables en fonction de vos besoins et de la gravité de l'attaque subie.

CONTACTEZ-NOUS

09 80 81 27 15

Un Projet ? Une question ? N'hésitez pas à nous contacter pour concrétiser vos projets !

©Copyright 2024 DCE CONSULTING. Tous droits réservés.

Nous avons besoin de votre consentement pour charger les traductions

Nous utilisons un service tiers pour traduire le contenu du site web qui peut collecter des données sur votre activité. Veuillez consulter les détails dans la politique de confidentialité et accepter le service pour voir les traductions.